Cyberoam CR25wiNG

Cyberoam CR25wiNG

-

Cyberoam CR25wiNG

Urządzenia Cyberoam Unified Threat Management zapewniają kompleksową ochronę sieci dla małych, średnich oraz dużych organizacji, poprzez zintegrowanie wielu modułów bezpieczeństwa w obrębie pojedynczej platformy. Jest to pierwsze rozwiązanie klasy UTM wykorzystujące przy konfiguracji reguł bezpieczeństwa tożsamość użytkownika, oferujące natychmiastową wykrywalność i proaktywne zarządzanie przypadkami naruszeń bezpieczeństwa oraz eliminujące potrzebę używania adresów IP przy tworzeniu reguł.

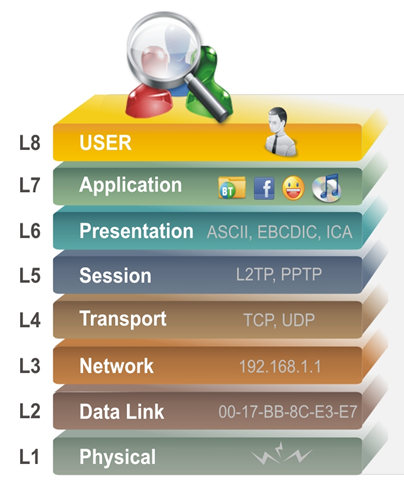

Unikalna technologia warstwy 8 stosowana w urządzeniach Cyberoam, postrzega Użytkownika, jako 8 warstwę stosu sieciowego. Warstwa ta nazywana również warstwą ludzką i ma zastosowanie we wszystkich modułach bezpieczeństwa Cyberoam, dając firmom możliwość tworzenia polityk bezpieczeństwa na podstawie tożsamości poszczególnych użytkowników. Zapewnia to całkowitą przejrzystość i kontrolę nad ich działaniami, pokazuje na bieżąco, kto co robi, w dowolnej części sieci i umożliwia wdrażanie polityki bezpieczeństwa dla użytkowników, a nie dla adresów IP.

Unikalna technologia warstwy 8 stosowana w urządzeniach Cyberoam, postrzega Użytkownika, jako 8 warstwę stosu sieciowego. Warstwa ta nazywana również warstwą ludzką i ma zastosowanie we wszystkich modułach bezpieczeństwa Cyberoam, dając firmom możliwość tworzenia polityk bezpieczeństwa na podstawie tożsamości poszczególnych użytkowników. Zapewnia to całkowitą przejrzystość i kontrolę nad ich działaniami, pokazuje na bieżąco, kto co robi, w dowolnej części sieci i umożliwia wdrażanie polityki bezpieczeństwa dla użytkowników, a nie dla adresów IP.

Dokładność i efektywność jaką daje identyfikacja użytkownika wykorzystać można w jeszcze większym stopniu stosując politykę bezpieczeństwa na poziomie grup, wykonywanych funkcji lub aplikacji. Niezależność od adresów IP, umożliwia przenoszenie praw dostępu i polityk bezpieczeństwa danego użytkownika w dowolne miejsce w obrębie sieci, nawet w środowiskach z dynamicznym przydzielaniem adresów IP, jak na przykład DHCP, czy Wi-Fi.

Zastosowanie przez Cyberoam technologii 8 warstw przyspiesza cały proces zabezpieczania, dając administratorom możliwość natychmiastowego wglądu w źródło ataku, umożliwiając identyfikację napastnika/ofiar poprzez ich nazwę użytkownika, a następnie natychmiastowe wdrożenie środków zaradczych dla dowolnej sytuacji naruszenia bezpieczeństwa.

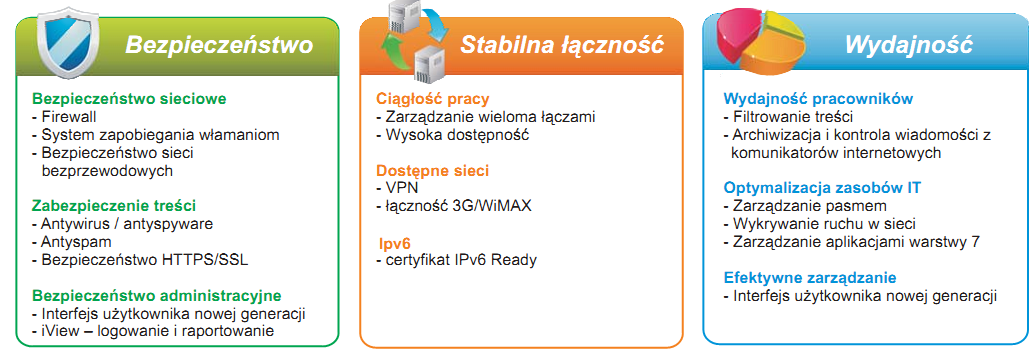

Cyberoam UTM to bezpieczeństwo, stabilna łączność oraz zwiększona wydajność pracowników.

Zalety zastosowania zabezpieczeń Cyberoam, opartych na tożsamości użytkowników:

- Identyfikacja i kontrola użytkowników na podstawie ich tożsamości, indywidualne ustawienia polityk konkretnych użytkowników i grup użytkowników oraz raportowanie wskazujące konkretnych użytkowników.

- Identyfikacja i kontrola użytkowników na podstawie ich tożsamości, indywidualne ustawienia polityk konkretnych użytkowników i grup użytkowników oraz raportowanie wskazujące konkretnych użytkowników.

- Zapewnia bezpieczeństwo w środowiskach z dynamicznym przyznawaniem IP, jak na przykład DHCP, czy Wi-Fi.

- Umożliwia łączenie konta użytkownika z adresem IP, MAC, ID sesji, uniemożliwiając tym samym nieautoryzowany dostęp do sieci.

- Oferuje kontrolę zagrożeń w czasie rzeczywistym, poprzez monitorowanie wykorzystywania zasobów i wzorów zagrożeń dla konkretnych użytkowników.

- Ułatwia zapewnienie zgodności z regulacjami HIPAA, PCI-DSS, GLBA, CIPA, itd., dzięki rozbudowanym możliwościom raportowania: dostarczanie informacji o tym, „kto” uzyskuje dostęp do „czego”, skracając tym samym proces audytu i cykle raportowania.

-

Cyberoam CR25wiNG

15iNG 25iNG/6P 35iNG 15wiNG 25wiNG/6P 35wiNG Interfejsy Liczba wbudowanych portów GE 3 4/6 6 3 4/6 6 Port konsolowy(RJ-45) 1 1 1 1 1 1 Port USB 2 2 2 2 2 2 Hardware Bypass - - - - - - Konfigurowalne porty Internal/DMZ/WAN tak tak tak tak tak tak Wydajność systemu Przepustowość Firewall dla ruchu UDP (Mbps) 1,200 1,800 3,700 1,000 1,500 2,300 Przepustowość Firewall dla ruchu TCP (Mbps) 900 1,200 2,400 750 1,000 2,000 Liczba nowych sesji na sekundę 5,000 6,000 21,000 3,500 5,000 12,000 Liczba równoczesnych sesji 200,000 >500,000 750,000 60,000 150,000 350,000 Przepustowość IPSec VPN (Mbps) 130 210 280 110 210 250 Liczba tuneli IPSec VPN 300 550 850 50 100 150 Przepustowość SSL VPN (Mbps) 50 75 100 50 75 100 Przepustowość WAF(Mbps) - 100 150 - 45 65 Przepustowość Anti-Virus (Mbps) 200 350 600 180 300 525 Przepustowość IPS (Mbps) 160 240 650 140 200 350 Przepustowość UTM (Mbps) 90 125 300 80 110 210 Uwierzytelnieni użytkownicy/węzły Nieograniczona Nieograniczona Nieograniczona Nieograniczona Nieograniczona Nieograniczona Sieć bezprzewodowa Standardy sieci bezprzewodowej IEEE 802.11 a/b/g/n (WEP, WPA, WPA2, 802.11i , TKIP, AES, PSK) Antena Demontowana 3x3 MIMO Punkty dostepowe do 8 bssid Moc nadajnika (EIRP) 11n HT40 : +15dBm, 11b CCK: +15dBm, 11g OFDM:+15dBm Czułosć odbiornika -68dBm at 300Mbps, -70dBm at 54Mbps, -88dBm at 6Mbps Zakres czestotliwosci 2.412 GHz - 2.472 GHz / 5.200 GHz - 5.825 GHz Liczba kanałów USA (FCC) - 11 kanałów, EU (ETSI) / Japonia (TELEC) - 13 kanałów Predkosć transmisji danych 802.11n: up to 450Mbps / 802.11b: 1, 2, 5,5, 11Mbps / 802.11g: 6, 9, 12, 18, 24, 36, 48, 54Mbps Wymiary (cm) W x Sz x G 4.4 x 15.3 x 23.2 4.4 x 15.3 x 23.2 4.4 x 15.3 x 23.2 4.4 x 15.3 x 23.2 4.4 x 15.3 x 23.2 4.4 x 15.3 x 23.2 Waga (kg) 1,5 kg 2,3 kg 2,3 kg 2,3 kg 2,3 kg 2,3 kg Zasilanie Napięcie wejściowe 100-240VAC 100-240VAC 100-240VAC 100-240VAC 100-240VAC 100-240VAC Pobór mocy (W) 13.2W 33.5W 47.8W 13.2W 33.5W 47.8W Emisja ciepła (BTU) 48 114 163 45 114 163 Dodatkowy zasilacz - - - - - - -

Cyberoam CR25wiNG

Ulotki:

Cyberoam CR25wiNG

Broszura NG Series UTM

Karta informacyjna NG Series UTM

Zakres produktów Cyberoam